در گزارش مفصلی که مایکروسافت (Microsoft, Corp) آن را منتشر کرده این شرکت نسبت به تکامل بدافزار Lemon Duck و تجهیز آن به قابلیت های مخربی همچون توانایی سرقت اطلاعات اصالتسنجی و نصب درب پشتی (Backdoor) بر روی دستگاههای آسیب پذیر هشدار داده است.

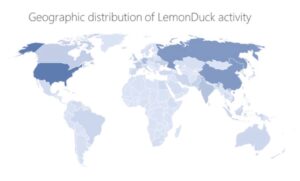

Lemon Duck یک بدافزار پیشرفته استخراج ارز رمز (Cryptocurrency Miner) است که سرورهای سازمانهای ایرانی نیز در مواردی هدف حملات آن قرار گرفته اند.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، چکیده ای از گزارش مایکروسافت ارائه شده است.

نسخه ابتدایی LemonDuck که چند سال قبل ظهور کردند با تشکیل Botnet تنها اقدام به استخراج رمز ارز مونرو (Monero) بر روی دستگاههای آلوده به خود میکردند. اما در یک سال گذشته دامنه قابلیت های مخرب این بدافزار به نحو چشمگیری افزایش یافته است.

نفوذ به سرورهای آسیبپذیر، سرقت اطلاعات اصالت سنجی کلیدی، غیرفعال کردن کنترل های امنیتی، انتشار و نصب درب پشتی برای باز گذاشتن راه ورود ابزارهای مخرب دیگر از جمله این قابلیت هاست.

ایمیل های فیشینگ، حافظه های USB Flash، اجرای حملات سعی وخطا (Brute-force)، سوءاستفاده از آسیب پذیری های امنیتی اصلی ترین روشهای انتشار LemonDuck محسوب میشوند. در برخی موارد نیز پس از آلوده شدن نخستین دستگاه به LemonDuck، مهاجمان با بکارگیری ابزارهای مختلف، دامنه آلودگی را بر روی دستگاههای دیگر در سطح شبکه گسترش میدهند.

آنچه این بدافزار را نسبت به سایر گونه ها خطرناکتر میکند توانایی آن در آلوده سازی هر دو بستر Windows و Linux است.

LemonDuck در استفاده از ضعف های امنیتی قدیمی مهارت خاصی دارد؛ مهارتی که به مهاجمان آن کمک میکند تا ردی از خود به جا نگذارند. به تازگی نیز موارد زیر به فهرست آسیب پذیری های مورد بهره جویی LemonDuck افزوده شده است:

• CVE-2019-0708 )BlueKeep(

• CVE-2017-0144 )EternalBlue(

• CVE-2020-0796 )SMBGhost(

• CVE-2017-8464 )LNK RCE(

• CVE-2021-27065 )ProxyLogon(

• CVE-2021-26855 )ProxyLogon(

• CVE-2021-26857 )ProxyLogon(

• CVE-2021-26858 )ProxyLogon)

یکی دیگر از ویژگی های جالب این بدافزار، غیرفعال کردن هم قطاران خود از روی دستگاه قربانی با ترمیم همان باگ هایی است که LemonDuck با سوء استفاده از آنها به دستگاه راه پیدا کرده است.

همچنین سوابق گردانندگان LemonDuck نشان می دهد این مهاجمان به نحوی مؤثر از موضوعات روز و آسیب پذیری های جدید در کارزارهای خود بهره می گیرند. برای مثال، در سال گذشته از ایمیل هایی با موضوعات مرتبط با کرونا برای فریب کاربران و متقاعد کردن آنها در کلیک بر روی لینک یا پیوست ناقل LemonDuck استفاده شد. یا در نمونه ای دیگر این افراد از آسیب پذیری های روز-صفر در

Microsoft Exchange Server برای آلوده سازی سرورها به LemonDuck بهره جویی کردند.

مشروح گزارش مایکروسافت در لینک زیر قابل دریافت و مطالعه است:

https://www.microsoft.com/security/blog/2021/07/22/when-coin-miners-evolve-part-1-exposing- lemonduck-and-lemoncat-modern-mining malware-infrastructure/

دیدگاهها